コンテンツの弱点とは?

前回のvol.2『コンテンツ管理に訪れた“2つの転機”』では、散在したコンテンツを一箇所で管理する「コンテンツプラットフォーム」が必要であることを説明しましたが、セキュリティの観点からも、一元管理は重要です。なぜならば、情報保護のためのセキュリティポリシーに一貫性を持たせる必要があるからです。例えば、機密情報が書き込まれている文書が、社員なら誰でもアクセスできるファイルサーバーと、限られた社員しかアクセスできない文書管理専用システムの両方に重複して置かれていたとしたら、前者がセキュリティホールになり、後者で管理する意味がなくなります。しかし、どんなに完璧な一元管理を行っても回避が難しい、コンテンツ特有の問題があります。それは、基本的にダウンロードしなければ開けないという点です。

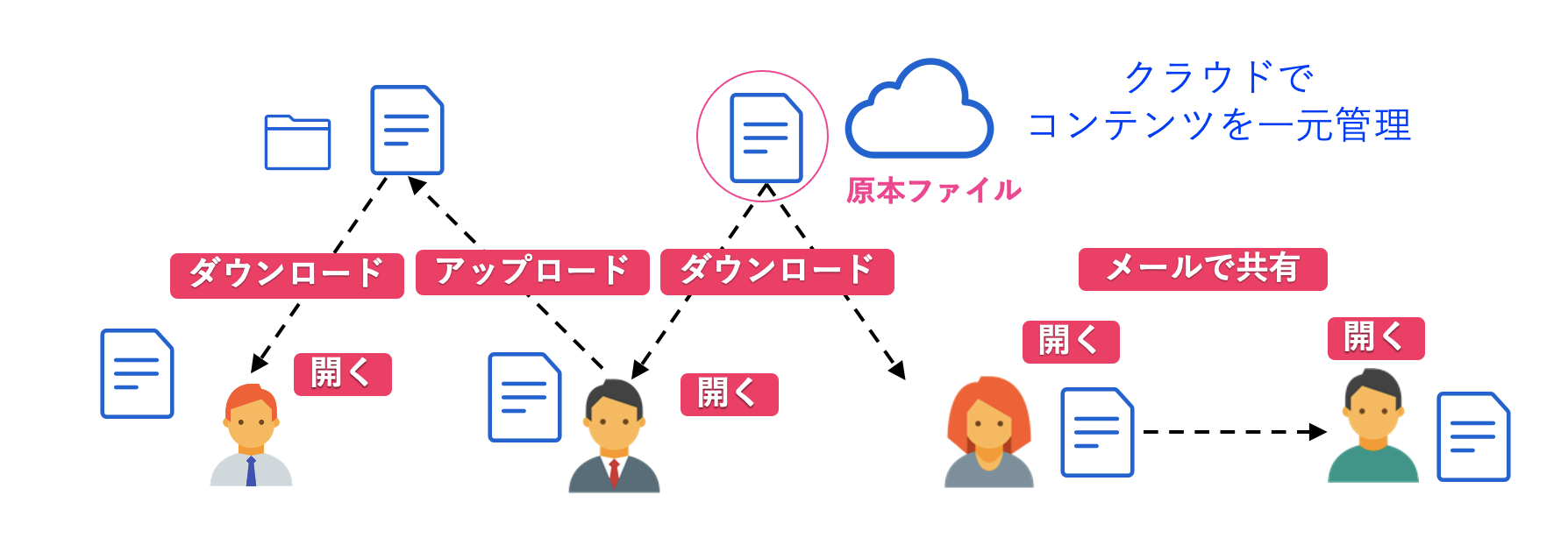

図1 コンテンツの弱点

図1にあるように、原本ファイルがコンテンツクラウドで一元管理されていたとしても、それを閲覧するためには、ダウンロードしなくてはなりません。この時点で、クラウド上と閲覧者のローカルPC、すでに2箇所に同じファイルが存在することになります。さらに、メールや転送ツールを使ってそのファイルを別の誰かに送る、というようなことを繰り返していくうちに、ファイルの複製や亜種が増え続けます。そして、厄介なのが、ファイルの更新時です。更新された原本ファイルを、またダウンロードして、メールやツールで相手に送ることになるわけですが、「v2」や「更新版」などの亜種がさらに増えていき、最新版がわからなくなるという問題も発生します。情報漏洩のリスクも高くなっていく一方です。

「ダウンロードレス」機能の必要性

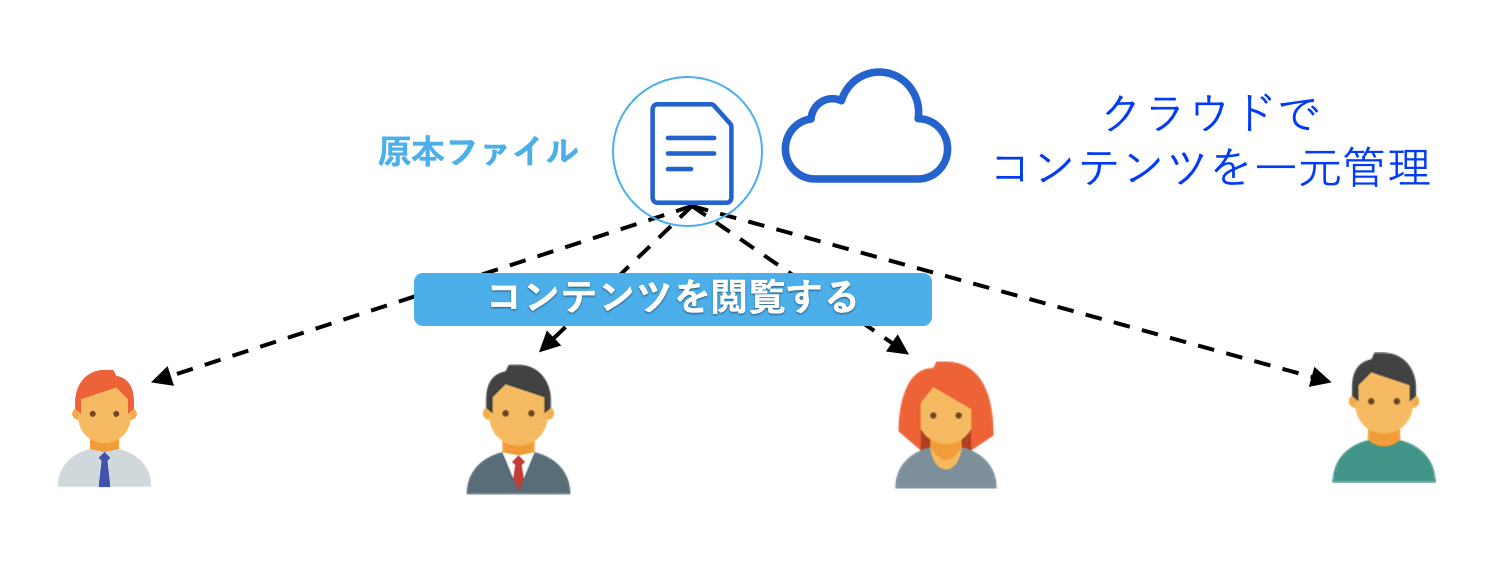

では、コンテンツクラウドにどのような機能があれば、コンテンツの弱点を克服できるのでしょうか?それは、ダウンロードせずにファイルの内容を確認できるようにする「コンテンツ・プレビュー」の機能です。Webブラウザの画面上で、ファイルを開けるようになれば、ローカルPC上にファイルの複製は発生しません。また、別の誰かに共有したい場合も、ファイルそのものではなく、アクセスするためのURLだけ共有すればよいので、複製や亜種が拡散しません。常に最新版にアクセスすることになるため、最新版がわからなくなる問題も発生しません。さらに、ファイルを開くためのアプリケーションが、ローカルPCやスマホにインストールされていなくても、中身を確認できるというメリットもあります。唯一の原本がコンテンツクラウド上にあり、Webブラウザの画面を通して、それを全員で閲覧するという、図2のような運用を実現できればベストで、プレビュー機能がこれを可能にします。

図2 もしもこんなコンテンツクラウドがあったら

Boxにもプレビュー機能がありますが、閲覧できるファイル拡張子の種類が約140(2023年9月現在)と、多いことが特長の1つです。パワーポイント、エクセル、ワード、PDFといった、一般的によく使われるファイル形式だけでなく、例えば、拡張子が「xdw」のDocuWorks、「dwg」のAutoCADなどのファイルも、Webブラウザ上で閲覧することができます。

「電子透かし」機能の必要性

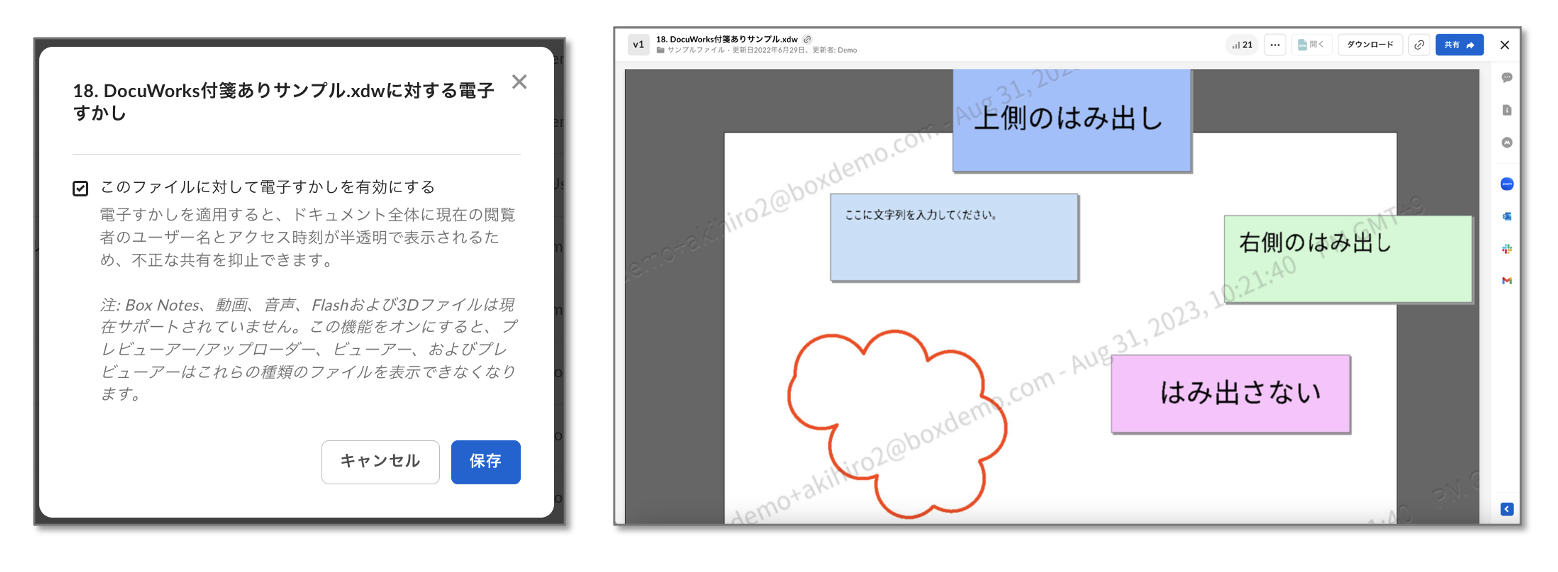

社内外を問わず、協業相手にタイムリーにコンテンツを共有しながら仕事を進めるというのは、ビジネスではよくあるシーンですが、その際に「相手に原本ファイルは渡したくない。しかし、中身は確認して欲しい」という矛盾した要件が発生することがあります。そんなときにも、前述のプレビューが大活躍となるわけですが、この機能にも弱点があります。それは、画面ショットです。いくらダウンロードできないようにしても、Webブラウザ画面をPCやスマホの画面ショット機能で撮影してしまえば、それを画像ファイルとして保持することができてしまいます。そこで注目される機能が「電子透かし付きプレビュー」です。プレビュー画面上に、薄い字で、現在閲覧しているユーザーの名前や、現在時刻などを「透かし」として強制的に表示させることで、画面ショットを撮影されたとしても、誰が、いつ、この撮影を行ったのかが明記される機能です。自分が撮影した証拠を残したくないという心理を突くことで、画面ショットを抑制するのがこの機能の本質です。そのため、完全に抑止するということはできませんが、スマホのカメラでPCの画面を撮影するといったような物理的な撮影行為に対しても抑制力を持つので、最善の対処策と言っても過言ではないでしょう。Boxにもこの機能は装備されており、Enterprise プラン以上で利用可能です。

図3 Boxの電子透かし付きプレビュー機能でDocuWorksファイルを閲覧

「最小権限の原則」で運用するために必要なこと

情報セキュリティの基本的な考え方の1つに「最小権限の原則」があります。これは、情報システムへアクセスするユーザーアカウントに対して、そのユーザーにとって必要な権限だけを過不足なく与える、という考え方であり、コンテンツ管理のセキュリティにおいても考慮すべき事項です。誰が、どのコンテンツに対して、何の権限を持つべきか?の観点で運用ルールを定義し、そのルールに則ったアクセスコントロール機能をシステムに実装する必要があります。しかし、従来型の、シンプルな「境界線型セキュリティモデル」の延長線上の考え方でアクセスコントロールを実現しているソリューションでは、なかなか「最小権限の原則」と「複製や亜種が無い世界」を両立させるのが難しいという問題があります。

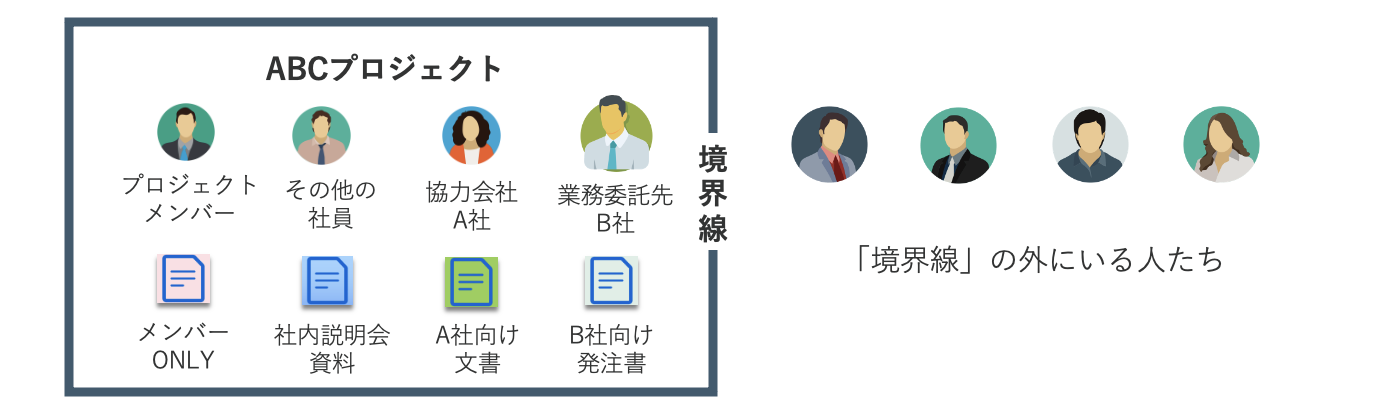

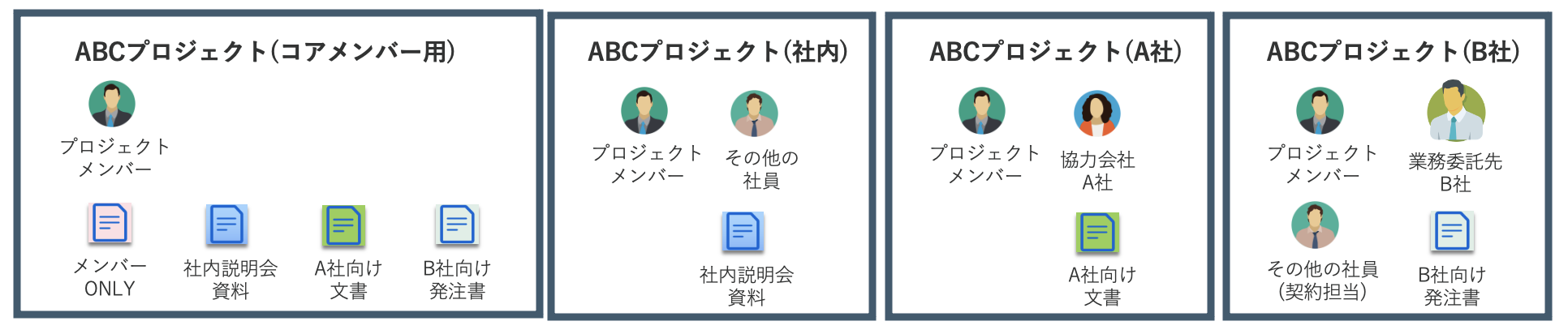

図4の例をご覧ください。あるプロジェクトを推進するために、コンテンツ共有用スペースを作成し、そこに関係者として左の4人をメンバーとして登録しました。「中の人」である左の4人は、各コンテンツにアクセスでき、「境界線の外」にいる右の4人はアクセスできない、という非常にシンプルなアクセス権限モデルです。

図4 「境界線型セキュリティモデル」の延長線上で考えた場合のアクセス権限

しかし、コンテンツの中には、プロジェクトのコアメンバーだけに共有したいレポートや、メンバー外の社員にも共有したい資料、また、協力会社A社や業務委託先B社とだけ共有したい文書や発注書などがあります。A社の文書にB社の担当者がアクセスできないようにする必要もあります。「境界線の中」という単純な括りで管理してしまうと、コンテンツへのアクセス権限を、必要以上にユーザーに対して付与してしまうこととなり、明らかに「最小権限」ではなくなります。かといって、図5のように、アクセス権限の組合せパターンごとに「境界線」を作る思想で複数の共有スペースを作ってしまうと、コンテンツの複製や亜種が発生することになります。

図5 アクセス権限の組合せパターンごとに「境界線」を作る

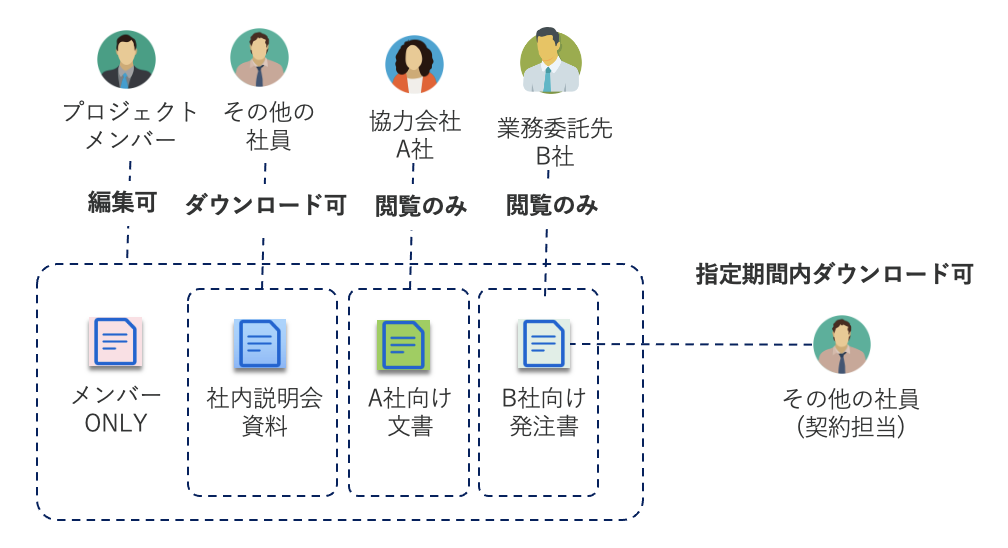

社内ネットワークの中と外を隔てる「境界線」の概念を捨て去り、守るべき情報資産にアクセスするものはすべて信用せずにその安全性を検証するという思想を「ゼロトラスト」と言いますが、コンテンツ管理も同様に、共有スペースの中と外という概念に基づく制御ではなく、ユーザーごとに権限を検証できるアクセスコントロールモデルが必要となります。また、権限を最小にするという観点では、アクセス権限の種類もアクセス「可」と「不可」だけでなく、「編集可」「ダウンロード可」「閲覧のみ」「アップロードのみ」など細分化する必要があります。図6が、理想的なアクセス制御モデルのイメージです。

図6 ユーザーごとに権限を検証でき最小権限で運用できるアクセス制御モデル

人為的な設定ミスやマルウェア感染・・・まだあるセキュリティリスク

理想的なアクセス制御モデルで実装されたシステムでコンテンツを管理しても、そもそも「設定が間違っていた」というようなことがあれば、情報漏洩は発生します。人為的なミスが発生しないように設定を自動化する仕組みや、権限コントロールの二重化などの対策が必要です。Boxの場合、この対策に有効なBox Shieldという機能がありますが、詳細はこのあとの「Box活用術」で紹介します。

また、昨今では、悪意のある第三者によるサイバー攻撃やマルウェア感染による被害も枚挙にいとまがない状況で、対策が急務となっています。その中でも代表的と言えるランサムウェア攻撃へのBoxを使った対策法を、このあとの「Box活用術」で紹介します。

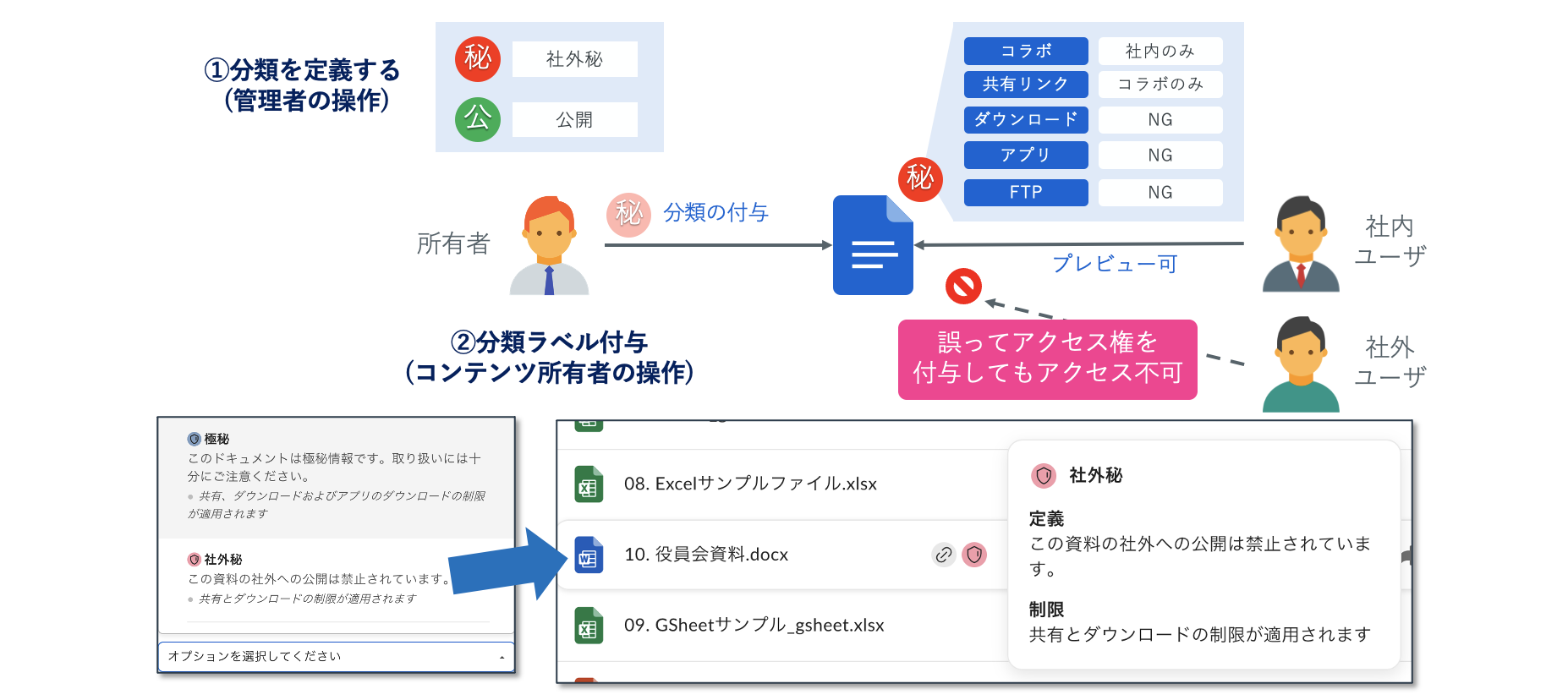

Box活用術 〜 Box Shieldを使って機密文書へのアクセス権限を厳格化しよう

Box Shieldのスマートアクセス機能は、コンテンツに分類ラベルを付与することで、指定した操作を禁止にできる機能です。まず管理者が分類ラベルの定義を、管理コンソールで作成します。「極秘」「社外秘」などの名称でラベルを定義するのが典型的です。そして、各ラベルの禁止行為を定義します。例えば「社外秘」のラベルが付いたコンテンツは、社内コラボレータのみアクセス可能にする、といったような設定です。必要なユーザーの操作は自分が所有するコンテンツに、分類ラベルを付与するだけです。例えば、社外ユーザーも招待しているBoxフォルダに、誤って社外秘のコンテンツを置いてしまったとしても、「社外秘」ラベルが付与されていれば、そのコンテンツを社外ユーザーが開くことはできません。これにより、うっかりしたミスによる情報漏洩を未然に防止することが可能になります。分類ラベルは、Box Relayのワークフローで自動的に付与することもできます。また、フォルダに分類ラベルを付与しておけば、その配下のコンテンツには自動的にその分類ラベルが適用されます。

図7 Box Shield スマートアクセス機能

Box活用術 〜 ランサムウェアからコンテンツを保護しよう

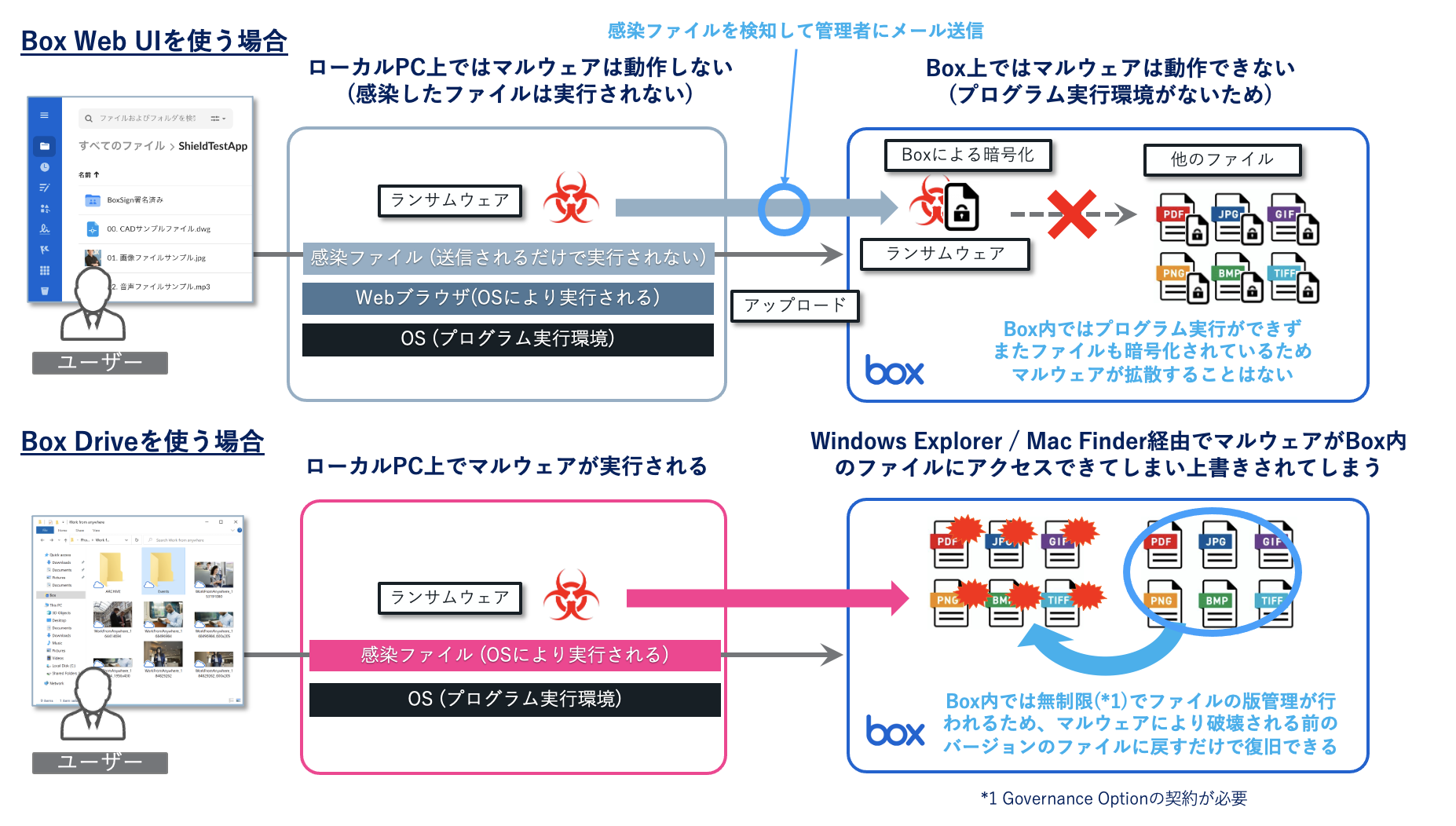

ランサムウェアは悪意のあるウイルスで、感染したシステムのファイルを暗号化して上書きし、アクセス不能にします。ユーザーは身代金を支払わなければならないことがあり、外部バックアップがなければファイルを復元できないため、深刻な被害をもたらします。

BoxをWeb UIで使用している場合、感染したファイルをBoxにアップロードしても、それはただ単にWebブラウザを介してファイルを送信するだけの処理となるため、ローカルPC上でマルウェアが実行されることはありません。Box上にアップロードされた後も、Box内ではプログラム実行ができず、

またファイルもBoxにより暗号化されているため、マルウェアが拡散することもありません。さらに、Box Shieldのマルウェアディープスキャン機能により、感染ファイルを検知して管理者にメールで通知することもできるので、ユーザーが感染ファイルをBoxからダウンロードし、自身のPCでマルウェアを実行してしまう行為を予防できます。

Box Drive を使用している場合は、ローカルPC上で感染したファイルを開いてしまうと、マルウェアが実行されてしまい、Windows ExplorerやMac Finderのファイルパスを辿り、Box内のファイルが暗号化され上書きされてしまう可能性があります。しかし、Box Governanceというオプションの無制限ファイル版管理機能を使用すれば、被害に遭う前の正常なファイル・バージョンに簡単に戻すことができます。つまり、Boxを使ってコンテンツ管理をしていること自体が、ランサムウェア対策と言えます。

図8 Boxによるランサムウェア対策

本稿Vol.3の内容は、以上となります。次回Vol.4では、「クラウド全盛時代の新たなコスト」というテーマを解説します。「Box活用術」では、追加コスト不要のBox機能で代替でき、コスト削減につなげられるユースケースをご紹介します。

- トピックス:

- DX